Dein Server ist nun bereit für die erste Verbindung. Je nach Client-PC erfolgt die Verbindung ein wenig anders. Hier wird die klassische Anmeldung mittels Benutrzername und Passwort beschrieben.

Eine bessere Methode bietet die Anmeldung via SSH-Key

- Windows-PC –> mit PuTTY oder PowerShell

- Linux-PC –> Terminal/Konsole

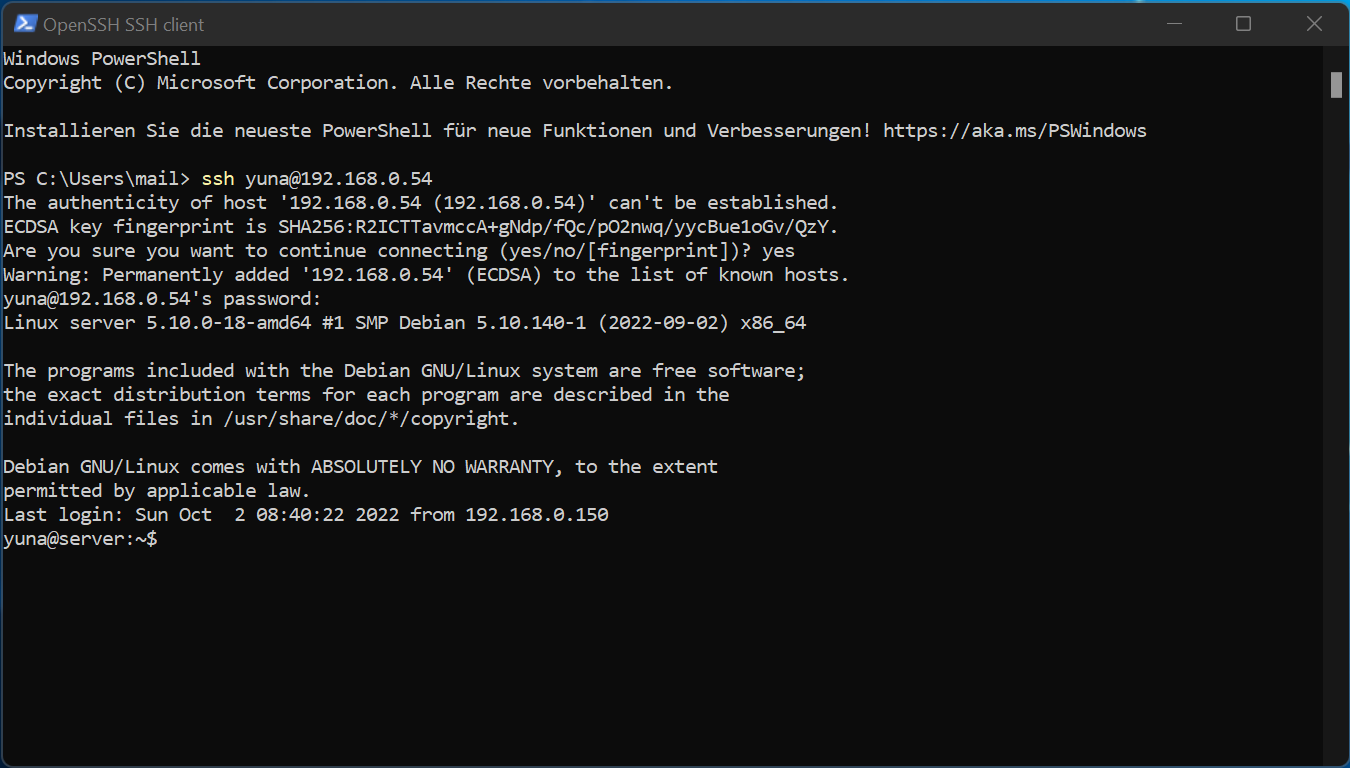

Windows-PC

PuTTY ist ein freier ssh-Client für Windows, um eine Verbindung mit dem Debian-Server herzustellen. Starte die Anwendung und gib IP Adresse und Portnummer an. Eine gute Alternative bietet auch die PowerShell von Windows selbst:

Linux-PC

Von Linux-PC können wir per ssh auf den vServer zugreifen.

Der nötige Befehl dazu lautet:

$ ssh USERNAME@IPADRESS -p PORTNUMMER

Bei deiner allerersten Anmeldung erscheint eine ähnliche Meldung wie bei PuTTY und der PowerShell:

$ ssh BENUTZERNAME@SERVER -p PORTNUMMER

The authenticity of host '12.34.567.89 (12.34.567.89)' can't be established.

ECDSA key fingerprint is SHA256:VO+yY396S/SxMxo/VQDx55ZVLKpC2idiVSvQKu+6qrE.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Hinweis

Die IP wird mittels ip address ermittelt:

$ ip address

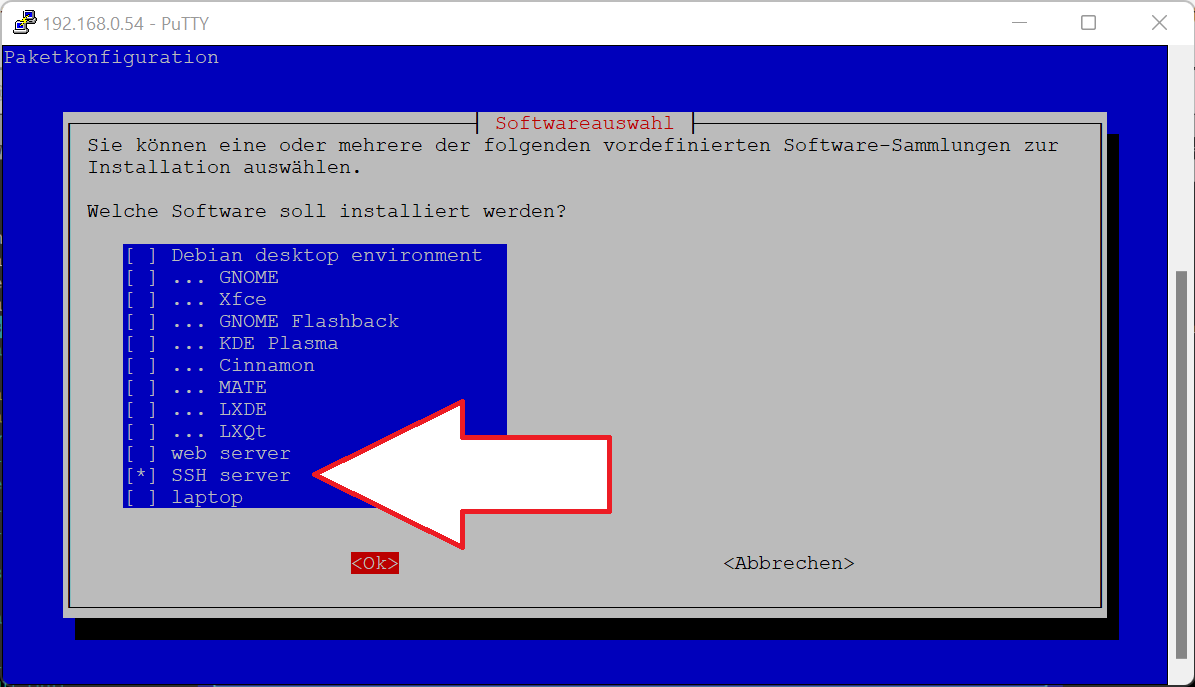

Falls die Verbindung nicht klappt, überprüfe ob auf dem Server das Paket openssh-server installiert ist:

# tasksel

Prüfe mittels systemctl status ssh ob der Server auch läuft:

# systemctl status ssh ● ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; vendor preset: enabled) Active: active (running) since Sat 2021-06-19 19:08:18 CEST; 17min ago Docs: man:sshd(8) man:sshd_config(5) Process: 411 ExecStartPre=/usr/sbin/sshd -t (code=exited, status=0/SUCCESS) Main PID: 452 (sshd) Tasks: 1 (limit: 9267) Memory: 5.2M CPU: 174ms CGroup: /system.slice/ssh.service └─452 sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups Jun 19 19:08:17 debian systemd[1]: Starting OpenBSD Secure Shell server... Jun 19 19:08:18 debian sshd[452]: Server listening on 0.0.0.0 port 22. Jun 19 19:08:18 debian sshd[452]: Server listening on :: port 22. Jun 19 19:08:18 debian systemd[1]: Started OpenBSD Secure Shell server. Jun 19 19:14:41 debian sshd[614]: Accepted password for lightning from 192.168.0.52 port 58774 ssh2 Jun 19 19:14:41 debian sshd[614]: pam_unix(sshd:session): session opened for user lightning(uid=1000) by (uid=0)