In diesem Beispiel erstellen wir eine Partition mit dem Dateisystem ext4 auf der Festplatte und hängen anschliessend die Festplatte permanent unter /mnt/Volume ein.

01. fdisk -l zeigt uns alle verfügbaren Laufwerke an. Die Disk unter /dev/sda hat noch keine Partition.

# fdisk -l

# fdisk -l

Disk /dev/sda: 931.51 GiB, 1000204886016 bytes, 1953525168 sectors

Disk model: WDC WD10EZEX-60M

Units: sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 4096 bytes

I/O size (minimum/optimal): 4096 bytes / 4096 bytes

Disklabel type: dos

Disk identifier: 0xc64dfc2f

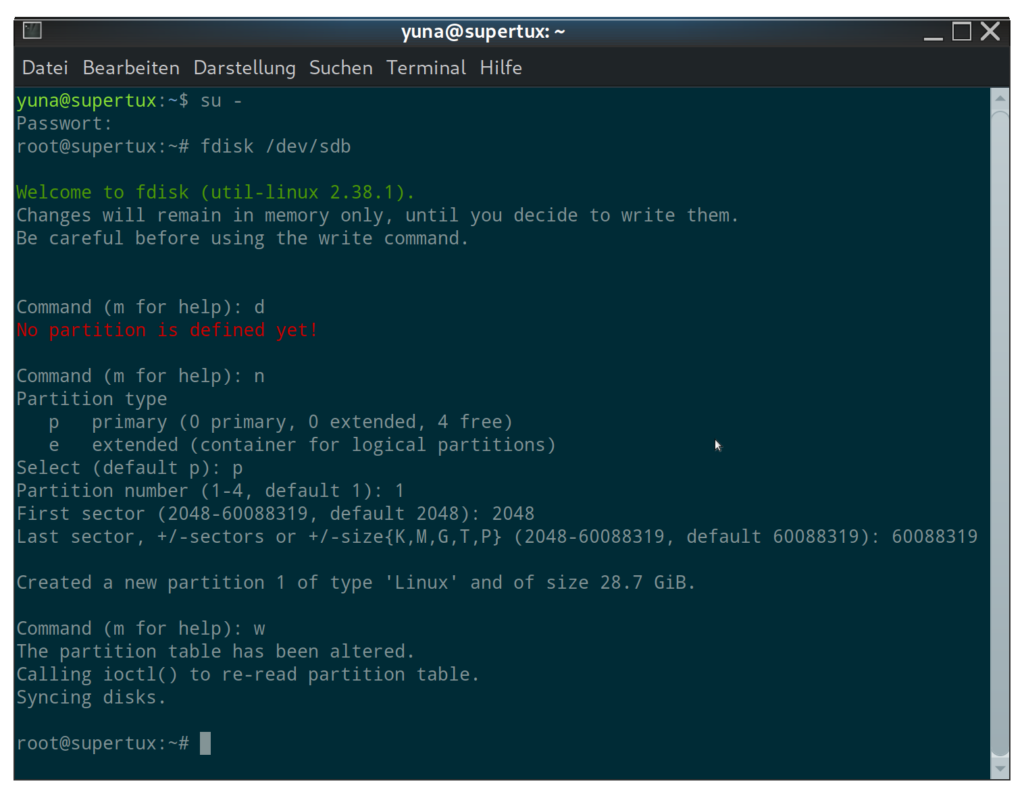

02. Starte fdisk mittels Angabe der Disk. Dabei gilt:

# fdisk /dev/sda

(o) = erstellt ein neues Disklabel (create a new empty MBR (DOS) partition table)

(n) = erstellt eine neue Partition

(p) = primäre Partition

(w) = schreibt die Änderungen final auf die Disk

# fdisk /dev/sda Welcome to fdisk (util-linux 2.38.1). Changes will remain in memory only, until you decide to write them. Be careful before using the write command. Command (m for help): o Created a new DOS (MBR) disklabel with disk identifier 0x7ad53c78. Command (m for help): n Partition type p primary (0 primary, 0 extended, 4 free) e extended (container for logical partitions) Select (default p): p Partition number (1-4, default 1): ENTER First sector (2048-1953525167, default 2048): ENTER Last sector, +/-sectors or +/-size{K,M,G,T,P} (2048-1953525167, default 1953525167): Created a new partition 1 of type 'Linux' and of size 931.5 GiB. Command (m for help): w The partition table has been altered. Calling ioctl() to re-read partition table. Syncing disks.

03. fdisk -l zeigt uns die neu erstellte Partition an:

# fdisk -l

# fdisk -l

(...)

Device Boot Start End Sectors Size Id Type

/dev/sda1 2048 1953525167 1953523120 931.5G 83 Linux

04. erstelle ein Dateisystem (hier ext4) für die soeben neue Partition /dev/sda1:

# mkfs.ext4 /dev/sda1

# mkfs.ext4 /dev/sda1

mke2fs 1.47.0 (5-Feb-2023)

Creating filesystem with 244190390 4k blocks and 61054976 inodes

Filesystem UUID: 923b9fb1-5760-4125-9c8a-7140c0f15ee2

Superblock backups stored on blocks:

32768, 98304, 163840, 229376, 294912, 819200, 884736, 1605632, 2654208,

4096000, 7962624, 11239424, 20480000, 23887872, 71663616, 78675968,

102400000, 214990848

Allocating group tables: done

Writing inode tables: done

Creating journal (262144 blocks): done

Writing superblocks and filesystem accounting information: done

05. Um die Partition dauerhaft einzuhängen, benötigen wir die UUID:

# blkid | grep sda

# blkid | grep /dev/sda /dev/sda1: UUID="923b9fb1-5760-4125-9c8a-7140c0f15ee2" BLOCK_SIZE="4096" TYPE="ext4" PARTUUID="7ad53c78-01"

06. öffne die /etc/fstab:

# nano /etc/fstab

# HDD einhängen

UUID=923b9fb1-5760-4125-9c8a-7140c0f15ee2 /mnt/Volume ext4 defaults 0 2

07. falls nötig, ändere den Benutzer. Aktuell hat hier nur root die Berechtigung:

# chown -cR BENUTZER:BENUTZER /mnt/Volume

# chown -cR BENUTZER:BENUTZER /mnt/Volume/ der Eigentümer von '/mnt/Volume/lost+found' wurde von root:root in BENUTZER:BENUTZER geändert der Eigentümer von '/mnt/Volume/' wurde von root:root in BENUTZER:BENUTZER geändert

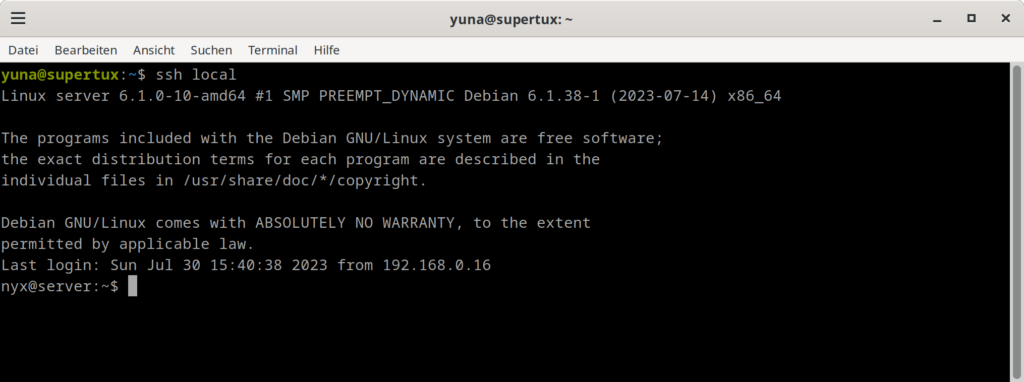

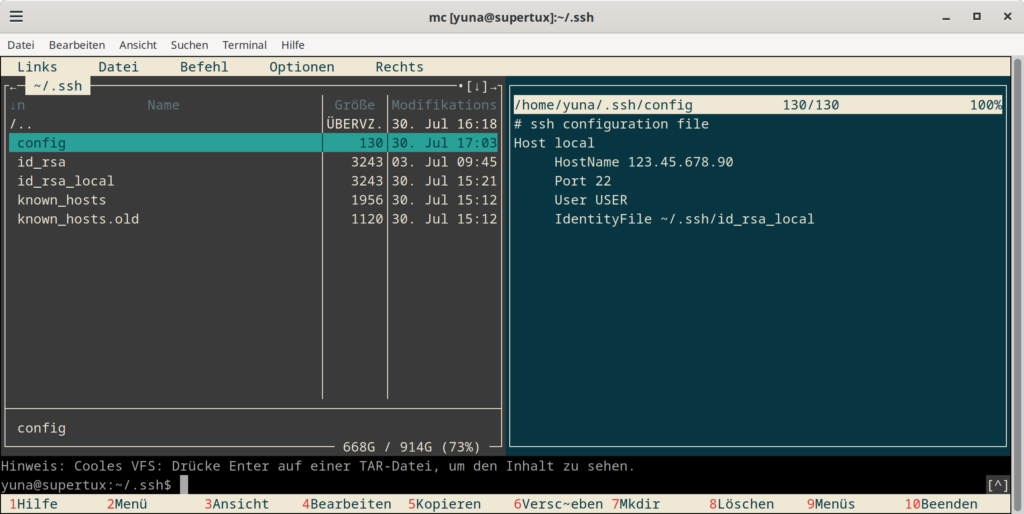

Nun reicht die Übergabe des Host nach ssh:

Nun reicht die Übergabe des Host nach ssh: